●アライドのルーターar550sが落ちる

アライドの10万円以上するVPNブロードバンドルーターar550sが、dos攻撃と思われる大量のトラフィックを受けて、落ちてしまいました。元々ファイアウォール機能がついているのですが、処理がまじめすぎて大量のアクセスがくると処理が溜まってしまうところがあり、普通のNATに変えたといういきさつもありました。

今回はその普通の処理も間に合わないほどのトラフィックを受けて、落ちてしまいました。代理のopt100eに変えて何とかしのいでいましたが、Dos攻撃は相変わらず毎日続いていました。サーバーのCPUも跳ね上がるので、何か対策はないかと「Windows DNS DDos攻撃」を検索してみました。すると「再帰的な問い合わせDDos攻撃」というのがいくつかヒットしたので、これを調べることにしました。

参考ページ

DNS ampの踏み台サーバになるのを防ぐ(コンテンツ・サーバ編)

●DNS-amp(アンプ・増幅)の踏み台

インターネット上での名前解決サービスを提供するDNSは、インターネットにおける非常に基本的なサービスであるが、これを利用した大規模な分散サービス拒否攻撃(DDoS攻撃)の発生が懸念されている。細工したDNS要求をBOT(攻撃を行うコンピュータ)に送ると、対策の施されていないDNSサーバを“踏み台(攻撃の足がかり)”にして、攻撃対象に大量のDNSパケットが送信される。これにより、処理能力やネットワーク回線が混雑、飽和し、正常な利用ができなくなる。

●対策

コンテンツ・サーバとキャッシュ・サーバを分ける。

コンテンツ・サーバでは、キャッシュ機能を無効にし、自身で保持しているゾーン情報の提供のみを行う。

キャッシュ・サーバでは、ほかのDNSゾーンに対するリゾルバ機能のみを提供する。さらに、ネットワーク・アドレスなどによるアクセス制限を行い、インターネットからアクセスできないようにする。

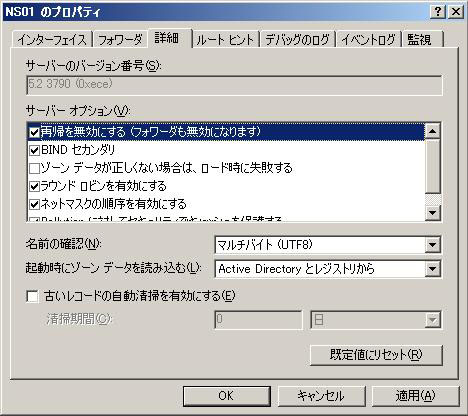

●Windows DNS の設定

これでキャッシュ機能が無効になり、一気にDDoS攻撃はなくなります。しかし同時にPC等からのDNS問い合わせに応えることができなくなります。そのため自社用のDNSサーバーはキャッシュ機能を持ったDNSサーバーをたてることが必要になります。社内サーバーであれば、特にアクセス制限等をする必要はないと思います。